Betrouwbaarheidsniveaus voor digitale dienstverlening

Content

Voorwoord

Thema van het overheidsbrede Digiprogramma 2016-2017 is ‘De mens centraal’. Als Digicommissaris heb ik gemerkt dat het niet altijd meevalt om dat thema in de praktijk leidend te laten zijn bij de keuzes die gemaakt moeten worden. Burgers en bedrijven zijn gebaat bij een eenduidige, herkenbare overheid, die veilige en betrouwbare dienstverlening biedt zonder onnodige kosten en administratieve lasten. Een overheid dus, die in vergelijkbare gevallen dezelfde keuzes maakt. Omdat er zoveel verschillende overheden en overheidsorganisaties zijn, is het geen vanzelfsprekendheid dat die keuzes in vergelijkbare gevallen leiden tot dezelfde dienstverlening.

Deze Handreiking Betrouwbaarheidsniveaus helpt overheidsorganisaties om de juiste keuzes te maken bij het digitaliseren van de dienstverlening. De handreiking koppelt eigenschappen van de dienst aan genormeerde Europese betrouwbaarheidsniveaus en houdt daarbij rekening met bijvoorbeeld machtigen, retourstromen van informatie en machine-to-machine berichtenverkeer. Het is als het ware een gereedschapskist voor overheidsdienstverleners, waarmee zaken als Single Sign On over overheidsorganisaties heen, grensoverschrijdende dienstverlening, elektronische handtekeningen, zegels en tijdstempels makkelijker te regelen zijn.

De standaardisatie, die mogelijk wordt gemaakt door de Handreiking, maakt de overheid transparanter en eenduidiger. De mens centraal! Bovendien worden overheidsorganisaties ondersteund in hun digitaliseringsproces en hoeven zij niet meer hun eigen individuele (risico)afweging op te stellen om te bepalen welk betrouwbaarheidsniveau bij hun dienstverlening passend is. Dat is efficiënt!

Aanbieders van authenticatiemiddelen doen er goed aan om hun aanbod zo snel mogelijk op eenzelfde wijze te categori-seren, zodat overheidsdienstverleners die digitale diensten aanbieden makkelijk de link kunnen leggen tussen hun behoefte en het beschikbare aanbod van middelen.

Ik beveel deze nieuwe Handreiking Betrouwbaarheidsniveaus warm in uw aandacht aan. Om toepassing van de handreiking te bevorderen, zal ik er voor zorgen dat deze Handreiking – via de regieraden en het Nationaal Beraad- overheids – breed wordt verspreid.

- Bas Eenhoorn, Digicommissaris

1. Inleiding

1.1 E-overheid: zorgvuldig het betrouwbaarheidsniveau kiezen

Alle overheidsdiensten digitaal

De overheid zet grootschalig in op digitale dienstverlening aan burgers en bedrijven. Alle diensten van de overheid moeten in 2017 digitaal beschikbaar zijn. Het streven is zo administratieve lastenverlichting, een betere dienstverlening en een efficiëntere overheid te realiseren.

Verplichtingen voor overheidsorganisaties

Deze doelstelling schept verplichtingen voor u als overheidsorganisatie. U heeft te maken met de Algemene wet bestuursrecht (Awb). Die vereist dat elektronisch verkeer tussen burger en bestuursorgaan ‘voldoende betrouwbaar en vertrouwelijk’ verloopt. Daarnaast is er het Besluit voorschrift informatiebeveiliging rijksdienst (VIR). Dit stelt dat rijksoverheden de betrouwbaarheidseisen voor digitale diensten moeten vaststellen aan de hand van een risicoafweging en er op moeten toezien dat er passende maatregelen worden getroffen om aan die betrouwbaarheids-eisen te voldoen. In de Awb en het Besluit VIR staan de eisen aan die maatregelen niet concreet gedefinieerd. Het Rijk en andere overheden hebben daarom zogenoemde normen vastgesteld: het Rijk heeft de BIR (Baseline Informatiebeveiliging Rijk), provincies hebben de IBI (Interprovinciale Baseline Informatiebeveiliging) en gemeenten hebben de BIG (Baseline Informatiebeveiliging Gemeenten).

Keuze maken in betrouwbaarheidsniveaus

In de Awb en het Besluit VIR staan de eisen zoals gezegd niet concreet gedefinieerd. Maar er is wel behoefte aan helderheid nu e-diensten steeds meer worden gebruikt. Zo is het belangrijk dat overheidsorganisaties in vergelijkbare situaties hetzelfde niveau van betrouwbaarheid vereisen (en borgen) voor hun digitale diensten. Belangrijk is ook dat hun keuzes helder en transparant zijn. Dat draagt bij aan een transparante, toegankelijke, geloofwaardige en zorgvuldig opererende overheid en aan de rechtszekerheid van burgers en bedrijven.

Handreiking op basis van eIDAS

Met deze handreiking helpen we u een heldere en transparante keuze te maken voor het betrouwbaarheidsniveau van uw digitale dienst. We doen dit op basis van de eIDAS-verordening voor digitale identificatie- en vertrouwensdiensten, die van kracht is sinds 1 juli 2016. Daarnaast nemen we de bijbehorende uitvoeringsbesluiten en de nationale wet- en regelgeving mee.

1.2 ‘One size fits all’ bestaat niet

Geen hoog of laag niveau

Er zijn veel verschillende digitale overheidsdiensten. Het is niet mogelijk om voor al die diensten één uniforme oplossing vast te stellen voor identificatie, authenticatie en autorisatie. Zo is een standaardoplossing met een zeer hoog betrouwbaarheidsniveau in veel gevallen te duur of simpelweg niet nodig. Bovendien beperk je daarmee het gebruik van e-diensten. Maar een standaardoplossing met een laag betrouwbaarheids-niveau werkt ook niet. Die kan namelijk aanzienlijke veiligheidsrisico’s met zich mee brengen.

Algemeen inzetbare oplossingen

Burgers en bedrijven zullen met verschillende betrouwbaarheidsniveaus te maken krijgen bij verschillende diensten. Om te voorkomen dat gebruikers daardoor te maken krijgen met een grote, onhandige, digitale ‘sleutelbos’, werkt de rijksoverheid aan algemeen inzetbare oplossingen. Voorbeelden daarvan zijn DigiD, PKIoverheid, eHerkenning en Idensys). Hoewel gebruikers dus wel met de keuze van een niveau van een authenticatie-middel of -middelen worden geconfronteerd, wordt zodoende een digitale sleutelbos vermeden.

1.3 Maak een risicoanalyse met deze handreiking

Handreiking helpt keuze makenWelk betrouwbaarheidsniveau gebruik je in welke situatie? Die vraag is voor u als uitvoerder van publieke diensten niet gemakkelijk te beantwoorden. Daarom hebben we deze handreiking opgesteld. Het helpt u om een eenduidige, efficiënte en bewuste keuze te maken voor de betrouwbaar-heidsniveaus van digitale overheidsdiensten.

Vereenvoudigde risicoanalyse met classificatiemodel

Deze handreiking bevat een ‘classificatiemodel’. Hiermee maakt u een vereenvoudigde risicoanalyse van uw digitale dienst. Op basis van verschillende (wettelijke) criteria maakt het classificatiemodel een algemene koppeling tussen (soorten) diensten en betrouwbaarheids-niveaus. Met deze handreiking kunt ook zien wanneer een hoger of lager betrouwbaarheidsniveau nodig zou kunnen zijn. We verwijzen in de handreiking niet naar specifieke authenticatiemiddelen.

Beredeneerde keuzes maken

Met het classificatiemodel kunnen architecten, informatiebeveiligers, juristen en bestuurders een beredeneerde keuze maken voor het juiste betrouwbaarheidsniveau voor uw e-diensten.

Risicoanalyse niet voor elke dienst geschikt

Let op: in deze handreiking gaat het om een generieke benadering. In de meeste gevallen leidt die tot een adequate keuze, maar uitzonderingen zijn mogelijk. Misschien wijkt de aard van uw dienst of de omstandigheden zo af van het classificatiemodel, dat u toch een volwaardige risico- en impactanalyse moet uitvoeren.

Maak uw keuze kenbaar in een regeling

Het is overigens wenselijk dat u het betrouwbaarheidsniveau voor uw diensten bekendmaakt in een regeling. Denk aan beleidsregels of algemeen bindende voorschriften, afhankelijk van de context. In de toelichting daarbij onderbouwt u uw keuze zodat die ook voor gebruikers van de dienst helder is.

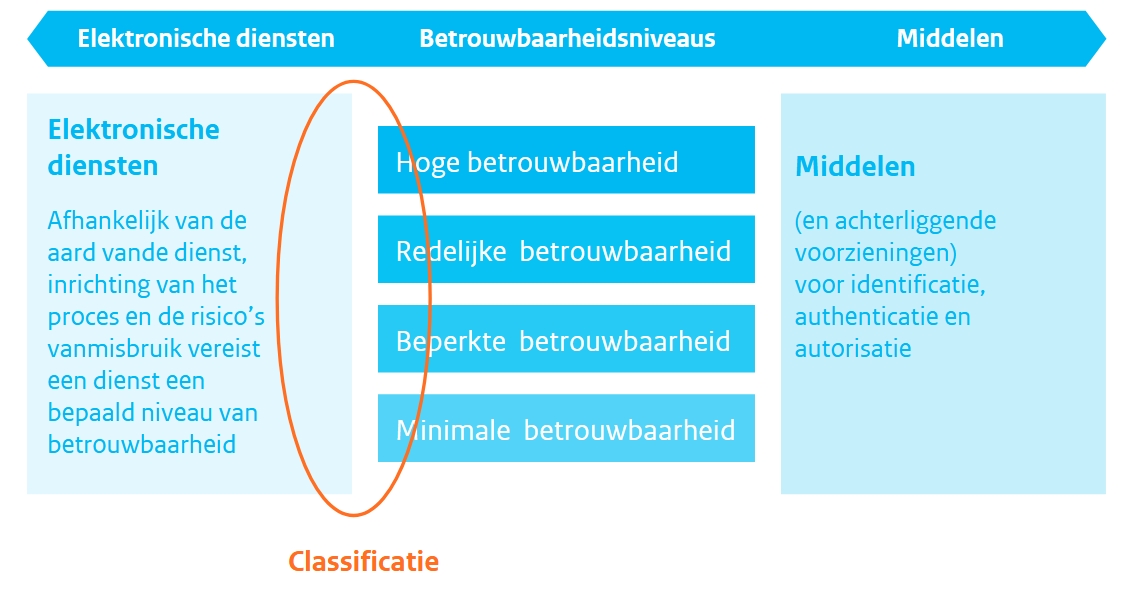

Figuur 1. De analyse van de risico’s in de elektronische dienst bepaalt de gewenste betrouwbaarheid van (met name) authenticatie en dat bepaalt de sterkte van het gebruikte middel. Dat is de reikwijdte van deze handreiking. eIDAS geeft aan de andere kant voor de middelen een kader, de aangebodenbetrouwbaarheid (zie 3.2).

Links op de afbeelding: Elektronische diensten

Afhankelijk van de aard van de dienst, inrichting van he tproces en de risico’s van misbruik vereist een dienst een bepaald niveau van betrouwbaarheid

De analyse van de risico’s in de elektronische dienst bepaalt de gewenste betrouwbaarheid van (met name) authenticatie en dat bepaalt de sterkte van het gebruikte middel. Dat is de reikwijdte van deze handreiking. eIDAS geeft aan de andere kant voor de middelen een kader, de aangeboden betrouwbaarheid (zie 3.2).

Midden op de afbeelding: Betrouwbaarheidsniveaus

- Hoge betrouwbaarheid

- Redelijke betrouwbaarheid

- Beperkte betrouwbaarheid

- Minimale betrouwbaarheid

Rechts op de afbeelding: Middelen

(en achterliggende voorzieningen) voor identificatie, authenticatie en autorisatie

1.4 Hoe is deze handreiking tot stand gekomen?

Handreiking vanaf 2011

Verschillende overheidsorganisaties en bedrijven werkten gezamenlijk aan deze handreiking, gefaciliteerd door Forum Standaardisatie. Daarbij was een van de doelen duidelijk te krijgen welk betrouwbaarheidsniveau voor welke (soorten) diensten passend is. Standaarden die een specifieke oplossing met een specifiek betrouwbaar heidsniveau beschrijven krijgen hiermee ook een duidelijk afgebakend toepassingsgebied. Het College Standaardisatie heeft in het najaar van 2011 ingestemd met de eerste versie van deze handreiking. Die is daarop breed verspreid onder overheidsorganisaties, met een advies over hoe zij de handreiking kunnen verankeren in hun uitvoeringsbeleid rond digitale dienstverlening.

Handreiking continu in ontwikkeling

De handreiking is geen statisch product. Sinds de eerste versie wordt de ontwikkeling van e-dienstverlening en van identificatie- en authenticatie-middelen gevolgd. Bovendien zijn ervaringen van overheidsorganisaties met de handreiking uiterst welkom. Die worden meegenomen in volgende versies. Forum Standaardisatie en Logius blijven het beheer en de door-ontwikkeling ondersteunen. Dit sluit aan bij de beheerverantwoordelijkheid die Logius heeft voor verschillende identificatie- en authenticatiemiddelen en -standaarden, zoals DigiD (Machtigen), PKIoverheid en eHerkenning.

Community houdt handreiking up-to-date

De partijen die betrokken zijn geweest bij de eerste versie van de handreiking vormen de basis voor een ‘community ’ van gebruikers. De community helpt Forum Standaardisatie om de handreiking te onderhouden en verder te ontwikkelen. Zo is de handreiking in de tweede en derde versies inhoudelijk uitgebreid met onderwerpen zoals machtigen, eenmalig inloggen, elektronisch waarmerken en ondertekenen.

Wijzigingen in versie 4

In de huidige versie 4 staat de overgang naar de eIDAS-verordening centraal. Verder is hoofdstuk 9 over ondertekenen aangepast aan recente ontwikkelingen. Daarin zijn eerdere normatieve elementen voor ondertekenoplossingen geschrapt. Generieke oplossingen zoals eHerkenning en Idensys bieden daar handvatten voor. Ook de bijlagen over wet- en regelgeving zijn geactualiseerd.

Niet voor private dienstverleners

Bij versie 4 hebben we overwogen om ons ook te richten op private aanbieders van digitale diensten. Hier hebben we uiteindelijk niet voor gekozen, omdat de juridische grondslag voor hen wezenlijk anders is. Handelt u als overheidsorganisatie zelf privaatrechtelijk? Bijvoorbeeld door de exploitatie van sportaccommodaties? Dan bevelen we deze handreiking toch aan. Zo behandelt u deze digitale diensten hetzelfde als uw publiekrechtelijke digitale diensten.

1.5 Leeswijzer

Hoofdstuk 2-4: de kern

Hoofdstuk 2 beschrijft de afbakening en context voor deze handreiking. Waar gaat deze wel en niet over? Hoofdstuk 3 bevat de uitgangspunten voor de uitwerking van het classificatiemodel. In hoofdstuk 4 lichten we onze methodiek nader toe. Hier vindt u het daadwerkelijke classificatiemodel om uw diensten op het vereiste betrouwbaarheidsniveau in te schalen. Deze drie hoofdstukken vormen de kern van de handreiking.

Hoofdstuk 5-9: specifieke diensten

In de hoofdstukken 5 tot en met 9 leest u over specifieke vormen van communicatie of dienstverlening. We gaan in op: machtigingen, applicatie-applicatieverkeer, retourstromen, eenmalig inloggen en ondertekenen.

Bijlagen: wetten, voorbeelden en definities

Bijlage 1 beschrijft het wettelijke kader voor inschaling van diensten op het vereiste betrouwbaarheidsniveau. In bijlage 2 vindt u voorbeelden van de manier waarop wettelijke vereisten en formuleringen zich vertalen naar de digitale praktijk. In bijlage 3 hebben we een lijst met veel gebruikte begrippen opgenomen.

2 Afbakening en context

De betrouwbaarheid van de digitale dienstverlening van de overheid is een groot en complex domein. Immers, de taken van verschillende delen van de overheid verschillen essentieel van elkaar. We kunnen dit domein onmogelijk geheel binnen één handreiking behandelen. In dit hoofdstuk maken we duidelijk waarop we ons wel richten. Binnen deze ‘afbakening’ gaan we ook kort in op relevante trends en ontwikkelingen. Definities van begrippen, zoals het ‘betrouwbaarheidsniveau’, vindt u in bijlage 2.

2.1 Afbakening

2.1.1 Om welke diensten gaat het?

In deze handreiking gaan we in op diensten en processen van de overheid aan burgers en bedrijven. Het gaat grofweg om diensten waarbij:

- een burger of bedrijf voor zichzelf via internet een dienst afneemt en ook zelf de benodigde handelingen uitvoert. Hij bezoekt bijvoorbeeld een website en voert daar een transactie uit of verzendt een e-mail;

- iemand zelf de benodigde handelingen uitvoert namens een andere (natuurlijke of niet-natuurlijke) persoon (‘machtiging’);

- geautomatiseerde systemen met elkaar communiceren zonder directe menselijke tussenkomst.

2.1.2 Alleen voor individuele diensten

Met deze handreiking helpen we vast te stellen wat het vereiste betrouwbaarheidsniveau is voor één bepaalde dienst. Natuurlijk kunt u meer diensten aanbieden. Daarvoor komt u wellicht conform de risicoanalyse in deze handreiking uit op verschillende betrouwbaarheidsniveaus. Het toepassen van risicomitigerende maatregelen in uw dienst kan aanknopingspunten bieden om het aantal betrouwbaarheidsniveaus voor uw organisatie te beperken (langs de dimensie van risicoverlagende aspecten zoals benoemd in hoofdstuk 4).

2.2 Welke trends en ontwikkelingen spelen er nu?

Welke actuele ontwikkelingen en trends zijn relevant voor het betrouwbaarheidsniveau waarop diensten worden aangeboden? We onderscheiden er zes, die hieronder worden toegelicht.

2.2.1 Uitbesteding en externe vertrouwensdiensten

Met deze handreiking gaan we ervan uit dat u een individuele dienst aanbiedt en ook zelf inricht en beheert. Trend is echter dat steeds meer overheidsdienstaanbieders hun digitale vertrouwensdiensten geheel of gedeeltelijk uitbesteden. In dat geval ligt bijvoorbeeld de inrichting of het beheer van de vertrouwensdiensten bij een externe partij. U als dienstaanbieder stelt daaraan duidelijke eisen. U moet ook goed controle kunnen houden over de dienstverlening van deze externe partij.

Bij uitbesteding blijft u altijd verantwoordelijk voor de betrouwbaarheid (beschikbaarheid, integriteit en vertrouwelijkheid) van uw dienst. U moet dus zelf het vereiste betrouwbaarheidsniveau voor uw dienst vaststellen. Daarnaast moet u strenge eisen stellen aan de betrouwbaarheid en kwaliteit van uw externe leveranciers en hun authenticatieoplossingen. Ook de verantwoording en het toezicht moet u goed regelen. Het maakt daarbij in principe niet uit of u gebruik maakt van een marktpartij of van gemeenschappelijke voorzieningen van de overheid.

In deze handreiking geven wij geen toelichting over hoe u kwaliteit en betrouwbaarheid kunt borgen bij een uitbesteding, daarvoor verwijzen wij naar VIR, BIR, IBI, BIG en bijvoorbeeld de richtlijnen die het NCSC opstelt.

2.2.2 Europese verordeningen en NEN-normen

Twee nieuwe Europese verordeningen zijn relevant voor betrouwbaarheidsniveaus. Allereerst is er eIDAS. Dit komt in hoofdstuk 3 verder aan de orde. Daarnaast is er de Algemene Verordening Gegevensbescherming (AVG). Vanaf 25 mei 2018 treedt de AVG formeel in werking. Dan moeten alle overheidsdienstverleners hieraan voldoen

Algemene Verordening Gegevensbescherming (AVG)

De AVG omvat aangescherpte regels voor bescherming van (bijzondere) persoonsgegevens. Worden die niet nageleefd, dan kunnen hoge boetes volgen. De AVG verschilt van de huidige Nederlandse privacywetgeving volgens de Wet bescherming persoonsgegevens (Wbp). Enkele belangrijke verschillen op een rij:• De verplichtingen in de AVG zijn op veel punten gedetailleerder uitgewerkt. Ook staat beschreven hoe u aan de norm moet voldoen. • Er wordt een accent gelegd op verantwoording. Verwerkt u persoons-gegevens, dan moet u het verwerkingsproces niet alleen beschrijven, maar ook zo inrichten dat u kunt aantonen dat u voldoet aan de wet. • Naast een adequate beveiliging moet u ervoor zorgen dat u ‘privacy impact assessments’ verricht en ‘privacy by design’ toepast. Dit alles hoort u te documenteren.• U moet veel meer aandacht besteden aan hoe u betrokkenen informeert over de verwerking van hun persoonsgegevens. Ook om te voldoen aan het inzage- en correctierecht zult u processen moeten inrichten.

NEN-normen

Daarnaast zijn er de Nederlandse NEN-normen over authenticatie waar naar verwezen wordt in wet- en regelgeving. Ze zijn een voorbeeld van hoe in specifieke sectoren normen van invloed zijn op het benodigde betrouw-baarheidsniveau. Zo gaat het in de NEN 7510 bijvoorbeeld om de Wet gebruik burgerservicenummer in de zorg (Wbsn-z). Deze norm noemt tweefactorauthenticatie1 om toegang te krijgen tot een medisch informatiesysteem: ‘Informatiesystemen die patiëntgegevens verwerken, behoren authenticatie toe te passen op basis van ten minste twee afzonderlijke kenmerken.’

2.2.3 Overheden verwerken steeds meer bijzondere persoonsgegevens (met of zonder beroepsgeheim)

Een trend is dat steeds meer bijzondere persoonsgegevens worden verwerkt door (decentrale) overheden. Ook verwerken overheden meer gegevens die door een beroepsgeheim worden beschermd (zie kader).

Voor deze handreiking is deze trend relevant. Het laat zien dat de behoefte aan hogere betrouwbaarheidsniveaus toeneemt.

2.2.4 Overheden verwerken steeds meer gegevens digitaal

Overheden verwerken steeds meer gegevens digitaal. Ook als het gaat om de interactie met burgers en bedrijven. Programma’s als Digitaal 2017 versterken deze trend. In die trend zien we dat (vrijwel) alle dienstverlening van de overheid digitaal wordt aangeleverd, nu vaak nog naast de ‘klassieke’ vorm van dienstverlening (aan de balie, schriftelijk). Digitaal wordt bovendien steeds meer het voorkeurskanaal van de overheid. De verwachting is dat digitaal daar bovenop steeds vaker als enige mogelijkheid wordt aangeboden, zoals bij de aangifte Inkomstenbelasting en bij aanbestedingen. Die laatste beweging zal door de wetgever steeds van dienst tot dienst overwogen worden.

De Nationale Ombudsman stelde in het rapport ‘Het verdwijnen van de blauwe envelop’ (5 april 2016) dat ‘mensen die moeite hebben met de digitalisering hierbij adequate ondersteuning moeten kunnen krijgen’. Dit vraagt, naast enige terughoudendheid met het verplicht stellen van het digitale kanaal, vooral ook om een goede voorziening voor de machtiging van burgers aan medeburgers en organisaties. Denk aan organisaties die als intermediair optreden. Inmiddels is Logius bezig om een burger-organisatiemachtiging te realiseren in DigiD Machtigen.

2.2.5 Dienstaanbieders ‘in het BSN-domein’ maken gebruik van vertrouwensdiensten uit de markt

Dienstaanbieders in het BSN-domein maken steeds meer gebruik van authenticatiemiddelen en vertrouwensdiensten uit de markt. Dus ook voor de authenticatie van burgers en niet meer uitsluitend voor organisaties. Vooralsnog betreft dit vooral eHerkenning en de proeven in het BSN-domein met iDIN (inloggen met de bankpas bij de Belastingdienst) en Idensys.Uiteraard speelt ook hier dat de dienstaanbieder uiteindelijk verantwoordelijk is en blijft voor de algehele betrouwbaarheid van zijn dienst en de toegepaste authenticatieoplossing.

Deze trend is geen aanleiding om de scope van deze handreiking aan te passen. Het is een trend die reeds was voorzien bij de eerste opzet van deze Handreiking.

2.2.6 Authentieke gegevens uit basisregistraties worden verplicht gebruikt

Authentieke gegevens uit basisregistraties moeten verplicht worden gebruikt door alle organisaties met een publiekrechtelijke taak. Als dit plaatsvindt vraagt de betrokken organisatie die gegevens dan niet meer uit bij burger of bedrijf. Het gaat om gegevens uit bijvoorbeeld de Basisregistratie Personen (BRP), het Handelsregister (HR), de Basisregistratie Adressen en Gebouwen (BAG), de Basisregistratie Kadaster (BRK), de Basisregistratie Voertuigen (BRV, ook Kentekenregister), de Basisregistratie Inkomen (BRI) en de Basisregistratie Waardering Onroerende Zaken (WOZ). Hierdoor neemt het belang van een voldoende hoog betrouwbaarheidsniveau toe voor de toegang tot de basisregistraties.

Voor de handreiking is deze trend relevant, omdat daardoor vaker een hoger betrouwbaarheidsniveau vereist is. We maken daarbij onderscheid tussen twee situaties. Je kunt allereerst slechts raadplegen, in welk geval de geraadpleegde gegevens en de hierover verstuurde berichten vooral heel betrouwbaar moeten zijn. Maar een tweede casus is dat de basisregistratie wordt gebruikt èn er een wijziging in die basisregistratie wordt aangebracht. In dat geval is het van belang dat de gebruiker met hoge betrouwbaarheid is geauthenticeerd.

3 Uitgangspunten

In dit hoofdstuk beschrijven we de uitgangspunten van de handreiking. Dat zijn:

- De kern van de handreiking is een vereenvoudigde, makkelijk hanteerbare risicoanalyse.

- De handreiking hanteert de eIDAS-betrouwbaarheidsniveaus.

- De handreiking hanteert de eIDAS-vertrouwensdiensten (zie hoofdstuk 9 en delen van hoofdstuk 7).

Dankzij deze benadering kunt u betrekkelijk eenvoudig een globale inschatting maken van de risico’s van uw specifieke dienst. Zo bepaalt u snel het vereiste betrouwbaarheidsniveau.

3.1 Vereenvoudigde risicoanalyse

In verschillende landen gebeurt het inschalen van betrouwbaarheidsniveaus op basis van risicoanalyses.2 Ook de Verenigde Staten hebben deze benadering gekozen. De Office of Management and Budget heeft hiervoor in 2006 de E Authentication Guidance for Federal Agencies3 vastgesteld. Daarin is sprake van een gedetailleerde risicoanalyse, wat te maken heeft met de aansprakelijkheidscultuur in de Verenigde Staten.

Systematiek op basis van objectieve criteria

In Nederland schiet een dergelijke kostbare, tijdrovende en versnipperde benadering zijn doel voorbij. We gaan liever uit van de kenmerken van processen en diensten als basis voor het vaststellen van het gewenste betrouwbaarheidsniveau. We hebben in deze handreiking gezocht naar een systematiek om risico’s generiek in te schatten. We maakten een inschatting van de te beschermen waarde aan de hand van een aantal objectieve (of objectiveerbare) criteria en belangen. Denk daarbij aan wettelijke eisen, de aard van de gegevens die uitgewisseld worden (persoonsgegevens of niet) en het economisch of maatschappelijk belang van een dienst. Vervolgens schatten we de mogelijke schade in als authenticatie niet op de juiste wijze zou plaatsvinden.

Aannames over (IT)-veiligheid

Verder namen we aan dat de desbetreffende diensten vanuit vergelijkbare online omgevingen worden geleverd en vergelijkbare kwetsbaarheden hebben. Voor het voorkomen van deze kwetsbaarheden is de Norm ICT-beveiligingsassessments DigiD4 van belang en de richtlijnen van het Nationaal Cyber Security Centrum (NCSC) waarop deze zijn gebaseerd5. Verder gingen we ervan uit dat de diensten ten minste de norm voor DigiD implementeren.

Daarnaast hielden we rekening met het feit dat er ook ‘off line’ maatregelen genomen kunnen worden om de betrouwbaarheid van gegevens te verzekeren en de kans op verwisselde of vervalste identiteit te reduceren. Denk bijvoorbeeld aan terugkoppeling via een brief naar het woonadres of fysieke verschijning aan een loket.

Onze risicoanalyse voor betrouwbaarheidsniveaus kan gezien worden als een specifieke invulling van een deel van een bredere risicoanalyse voor informatiebeveiliging. Met onze benadering sluiten we bewust aan bij de voorschriften voor informatiebeveiliging in Nederland.

Lees meer over onze methodiek

Onze methodiek presenteren we in hoofdstuk 4. Doorloop deze vereenvoudigde risicoanalyse helemaal om het betrouwbaarheidsniveau dat u nodig heeft te bepalen. Wilt u een eerste indruk van het juiste betrouwbaarheidsniveau? Kijk dan naar de voorbeelden in paragraaf 4.4.

Nieuwe vormen van diensten

Digitale dienstverlening verandert continu. Zo zijn nieuwe vormen van diensten in opkomst, zoals:• diensten via een app, zoals de Student App van DUO of de Aangifte IB App van de Belastingdienst;• continue gegevensuitwisseling op basis van specifieke apparaten, al dan niet gekoppeld aan een vorm van een abonnement. Denk bijvoorbeeld aan smart meters, devices in auto’s die voortdurend gegevens uitwisselen, toepassingen in de medische sfeer waar gebruikers op geregelde basis meetgegevens registreren, inzien en bewerken. 4 Versie 1.0 d.d. 21 februari 2012 zie www.logius.nl/ondersteuning/digid/beveiligingsassessments/5 Waarvan huidige versie 2.0 is terwijl de Norm ICT-beveiligingsassessments DigiD nog gebaseerd is op versie 1.0. Betrouwbaarheidsniveaus voor digitale dienstverlening, een handreiking voor overheidsorganisaties21Momenteel hebben deze ontwikkelingen nog niet geleid tot echt nieuwe soorten overheidsdiensten. De huidige generatie apps biedt vergelijkbare diensten als die via websites en portals geboden worden. Het is echter waarschijnlijk dat ook heel nieuwe toepassingen ontstaan en dat dit de beoordeling van betrouwbaarheidsniveaus verandert. Momenteel is het gebruik van deze toepassingen nog gering. Voor deze handreiking leidt deze ontwikkeling daarom op dit moment niet tot wijzigingen.

3.2 eIDAS-verordening als basis

Vanaf 1 juli 2016 is de Europese eIDAS-verordening van kracht. eIDAS legt criteria vast voor de betrouwbaarheidsniveaus van authenticatiemiddelen. Er zijn drie niveaus: laag, substantieel en hoog6. Met deze verordening is er een wettelijk kader om betrouwbaarheidsniveaus te bepalen voor digitale overheidsdiensten. In deze vierde versie van de handreiking nemen we eIDAS voor het eerst als basis7. Zie voor een verdere inleiding op de verordening bijlage 1

De drie niveaus van eIDAS leggen we hieronder uit. De uitleg helpt u om deze handreiking toe te passen.

Alleen voor authenticatie

eIDAS richt zich alleen op de authenticatie van burgers en bedrijven en dan vooral als het gaat om webportalen. Voor andere zaken, zoals machtigingen en applicatie applicatieverkeer, zijn er nauwelijks algemeen geaccepteerde standaarden voorhanden voor een indeling in betrouwbaarheidsniveaus. In deze handreiking geven we daar echter wel een nadere invulling aan.

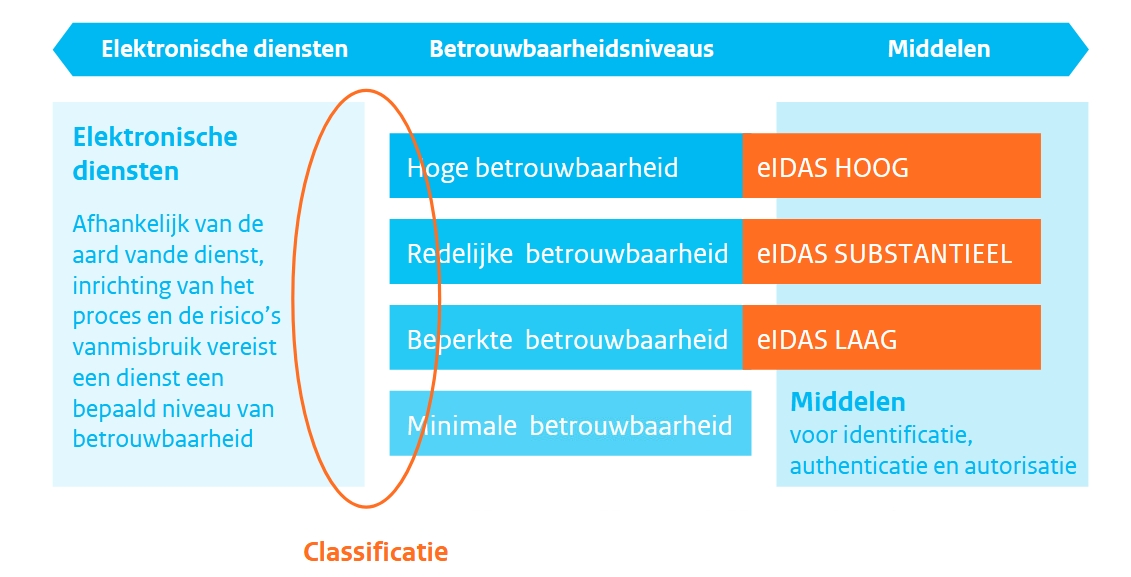

Figuur 2. Overzicht eIDAS betrouwbaarheidsniveaus.

Links op de afbeelding: Elektronische diensten

Afhankelijk van de aard van de dienst, inrichting van het proces en de risico’s van misbruik vereist een dienst een bepaald niveau van betrouwbaarheid

Midden op de afbeelding: Betrouwbaarheidsniveaus

- Hoge betrouwbaarheid

- Redelijke betrouwbaarheid

- Beperkte betrouwbaarheid

- Minimale betrouwbaarheid

Rechts op de afbeelding: Middelen

- eIDAS HOOG

- eIDAS SUBSTANTIEEL

- eIDAS LAAG

Classificatie overlapt de kolom links, electronische diensten, en de kolom in het midden, betrouwbaarheidsniveau's.

3.3 eIDAS: drie betrouwbaarheidsniveaus

Om het betrouwbaarheidsniveau te bepalen hanteert eIDAS minimumeisen per niveau. eIDAS stelt daarbij de volgende vragen:

- Hoe goed is de identiteitsverificatie van iemand die een middel aanvraagt?

- Hoe goed is de procedure waarin het middel aan een gebruiker wordt uitgereikt?

- Wat is de kwaliteit van de organisaties die betrokken zijn bij het uitreiken van het middel en de registratie?

- Wat zijn de technische specificaties van het authenticatiemiddel?

- Hoe werkt het authenticatiemechanisme waarmee de gebruiker zich bij een digitale dienst identificeert?

Deze factoren worden eerst los beoordeeld. Vervolgens wordt het uiteindelijke betrouwbaarheidsniveau van het authenticatiemiddel bepaald door de laagste score voor de individuele factoren. In onderstaande figuur is dit verbeeld.

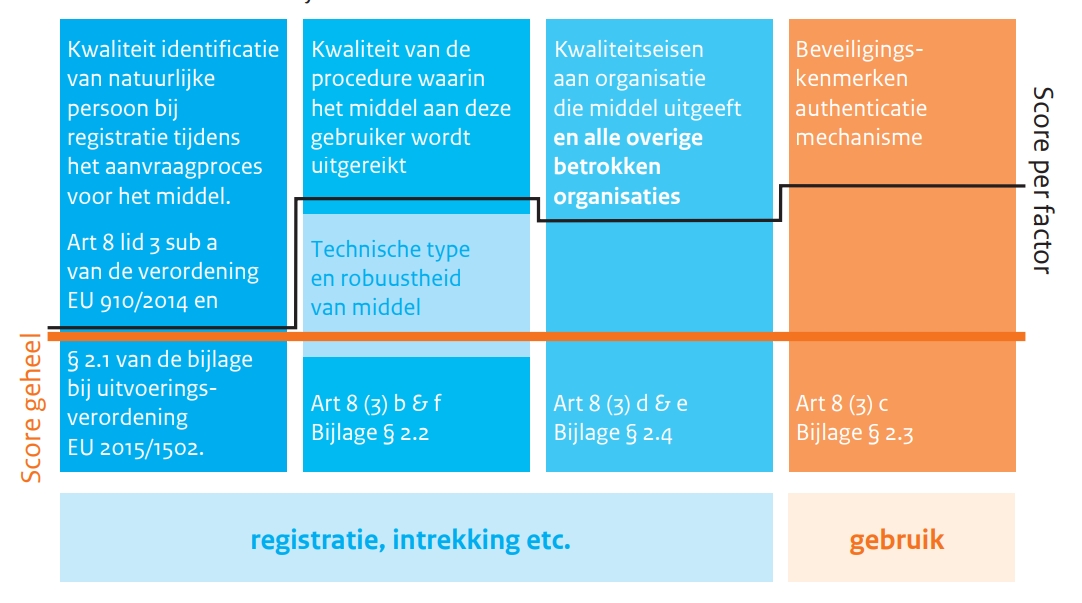

Figuur 3. eIDAS geeft vier factoren om een authenticatiemiddel op te scoren. De laagste score bepaalt het uiteindelijke niveau van het authenticatiemiddel.

eIDAS geeft vier factoren om een authenticatiemiddel op te scoren. De laagste score bepaalt het uiteindelijke niveau van het authenticatiemiddel.

Er staan vier kolommen. Deze kolommen vormen de score per factor

- Kwaliteit identificatie van natuurlijke persoon bij registratie tijdens het aanvraagproces voor het middel. Art 8 lid 3 sub a van de verordening EU 910/2014 en.

- Kwaliteit van de procedure waarin het middel aan deze gebruiker wordt uitgereikt.

- Kwaliteitseisen aan organisatie die middel uitgeeft en alle overige betrokken organisaties.

- Beveiligingskenmerken authenticatie mechanisme.

Onder de vorige vier kolommen volgen nog vier kolommen. Deze vormen de Score geheel:

- § 2.1 van de bijlage bij uitvoeringsverordening EU 2015/1502.

- Art 8 (3) b & f Bijlage § 2.2

- Art 8 (3) d & e Bijlage § 2.4

- Art 8 (3) c Bijlage § 2.3

Kolom 1 tot en met drie vormen samen registratie, intrekking etc.

Kolom 4 omhelst gebruik.

Betrouwbaarheidsniveau van het authentificatiemiddel conform eIDAS is gelijk aan laagste score op de 4 factoren

Aanvullende eisen

Naast de genoemde eisen stelt eIDAS ook eisen aan: de minimale reeks van persoonsgegevens die voor de identificatie gebruikt moet worden;

- de gebruikersvoorwaarden;

- de vernieuwing van het middel;

- de informatiebeveiliging;

- (onafhankelijke) audits;

- de aansprakelijkheid.

Niveau 1: eIDAS laag

Voor eIDAS geldt als eerste minimumeis voor de identiteitsverificatie dat de identiteitsgegevens die de gebruiker opgeeft, gecontroleerd kunnen worden in een basisregistratie. In de Nederlandse situatie gaat het in de praktijk om de Basisregistratie Personen (BRP). De controle van deze basisregistratie moet daadwerkelijk worden uitgevoerd. Maar de gebruiker meldt zich niet fysiek in het registratieproces.

Een middel met éénfactorauthenticatie volstaat. Denk bijvoorbeeld aan een combinatie van een gebruikersnaam en wachtwoord of een unieke code die de gebruiker ontvangt van een vertrouwde partij.

De doelstelling van eIDAS laag is om het risico van misbruik of wijziging van de identiteit te verkleinen. Dit gebeurt door vast te stellen dat de gebruiker een uniek identificeerbare persoon is, iemand bij wie bij de overheid gecontroleerd heeft dat hij bestaat. Maar voor toepassing in digitale diensten geldt een beperkte mate van vertrouwen. Het is niet helemaal zeker dat de persoon die zich in de elektronische dienst meldt echt diegene is waar u als dienstverlener de identiteit van krijgt doorgegeven.

DigiD (basis) is een voorbeeld van een middel op het niveau eIDAS laag

Lager dan eIDAS laag

Veel authenticatiemiddelen voldoen niet aan de eisen voor eIDAS laag. Het zijn niveau 1-middelen volgens STORK en ISO290158 . Een voorbeeld is een e-mail met daarin een verificatielink die de aanvrager slechts hoeft aan te klikken om het authenticatiemiddel in gebruik te nemen.

Niveau 2: eIDAS substantieel

Voor eIDAS substantieel zijn striktere methoden voor de identiteitsverificatie nodig. Als een gebruiker dit middel aanvraagt, moet daadwerkelijk vastgesteld worden dat hij een geldig, officieel document bezit met dezelfde identiteitsgegevens die gecontroleerd kunnen worden in een basisregistratie. Deze controle9 mag worden uitbesteed of op afstand plaatsvinden. De controle moet een substantiële mate van vertrouwen bieden.

Als type middel is tweefactorauthenticatie vereist. Het middel moet zo ontworpen zijn dat het alleen onder controle van de gebruiker gebruikt kan worden. Het mag niet mogelijk zijn dat het per ongeluk of ongemerkt door een ander kan worden gebruikt.

Ten slotte geldt voor eIDAS substantieel een eis voor het authenticatiemechanisme zelf. Er moet sprake zijn van dynamische authenticatie: de (cryptografische) gegevens voor de authenticatie veranderen bij ieder gebruik. Dit biedt extra bescherming tegen fraudeurs die gegevens willen stelen en hergebruiken. Een voorbeeld daarvan zijn onetimepasswordtokens.

Voorbeelden van middelen op het niveau van eIDAS substantieel zijn de tokens van banken (aannemende dat de identiteitsverificatie in het aanvraag- en uitfiteproces voldoende betrouwbaar was).

Niveau 3: eIDAS hoog

Voor eIDAS hoog moet de gebruiker bij de identiteitsverificatie in aanvulling op de eisen bij niveau substantieel ten minste eenmaal fysiek verschijnen.

Verder moet het middel goed beschermd zijn tegen misbruik door anderen. Denk bijvoorbeeld aan een cryptografisch token, dat echter ook nog een PIN-code vereist, voordat het gebruikt kan worden. Deze PIN-code biedt een extra bescherming tegen misbruik door derden.10

4 Inschaling van diensten

In hoofdstuk 3 hebben we uitgangspunten geformuleerd voor een classificatiemodel om e-overheidsdiensten in te schalen op de verschillende betrouwbaarheidsniveaus. In dit hoofdstuk komt dit model aan bod. U kunt het zien als een eenvoudige risicoanalyse. De keuze voor een betrouwbaarheidsniveau hangt af van een aantal criteria. Deze criteria hebben te maken met:

- de wettelijke eisen aan de dienst;

- de aard van de gegevens en de verwerking ervan;

- de potentiële schade bij misbruik van de gegevens.

Classificatiemodel in een tabel

Op pagina 29 hebben we de criteria overzichtelijk samengevat in een tabel. Dit is het classificatiemodel. Hiermee maakt u een eerste inschatting van het betrouwbaarheidsniveau. Lees vervolgens de toelichting op de criteria in dit hoofdstuk voor een nauwkeurigere beoordeling per criterium.

Analyse op basis van één scenario

In onze systematiek maken we geen inschatting van de kans op of de impact van een dreiging. In plaats daarvan gaan we uit van één scenario, het zogeheten referentiescenario. Hiervoor maken we aannames over bijvoorbeeld de kwaliteit van de ITbeveiliging en het achterliggende proces van de dienst.

Afwijking?

Voer een volledige analyse uit Het classificatiemodel kent een aantal correctiefactoren. Die zijn relevant wanneer de dreiging wezenlijk afwijkt van het referentiescenario en bijvoorbeeld lager of hoger is. Constateert u een hoger dreigingsniveau? Houd het dan niet bij deze vereenvoudigde risicoanalyse, maar voer een volledige risicoanalyse uit.

4.1 Classificatiemodel en criteria

In het classificatiemodel ziet u verschillende criteria. Ze zijn gekoppeld aan de betrouwbaarheidsniveaus. Bekijk vervolgens welke criteria van toepassing zijn op uw dienst. Sommige criteria scoren misschien laag, andere substantieel. De hoogste score bepaalt het gewenste betrouwbaarheidsniveau voor uw gehele dienst.

De volgende criteria zijn relevant om het betrouwbaarheidsniveau van uw dienst in te schalen:

- Worden persoonsgegevens verwerkt (zie subparagraaf 4.1.1)? Zo ja:

- wat is de aard van de te beschermen gegevens? Worden er ook bijzondere persoonsgegevens verwerkt? Wordt het burgerservicenummer (BSN) of bijvoorbeeld medische gegevens verwerkt?

- wat zijn de relevante kenmerken van de verwerking zelf? - Wat zijn de rechtsgevolgen van het gebruik van uw dienst (zie subparagraaf 4.1.2)?

- Worden er basisregistratiegegevens gewijzigd door uw dienst (zie subparagraaf 4.1.3)?

- Hoe groot is het economisch belang bij uw dienst (zie subparagraaf 4.1.4)? 5. Hoe groot is het publiek belang bij uw dienst (zie subparagraaf 4.1.5)?

Wat als een middel van het juiste betrouwbaarheidsniveau niet algemeen beschikbaar is?

Met name bij elektronische dienstverlening aan burgers kan het voorkomen dat de doelgroep in kwestie nog niet in voldoende mate kan beschikken over een authenticatiemiddel met een voldoende betrouwbaarheidsniveau. De facto spreken we nu dan over het beschikbare betrouwbaarheidsniveau voor DigiD, op de iets langere termijn ook over de beschikbaarheid van andere tot het publieke domein toegelaten authenticatiemiddelen van private partijen. In het geval dat het gewenste betrouwbaarheidsniveau nog niet (in voldoende mate) beschikbaar is, gelden de volgende vuistregels:

- Kies voor elektronische dienstverlening, waarbij u het eerstvolgende lagere betrouwbaarheidsniveau verplicht, dat wèl (in voldoende mate) beschikbaar is.

- Stimuleer in dit geval tevens het gebruik van een authenticatiemiddel van het gewenste betrouwbaarheidsniveau, indien burgers hier wel over kunnen beschikken maar dit nog niet gebruiken. Zo kan een doelgroep ook geleidelijk toegroeien naar het juiste betrouwbaarheidsniveau.

- Neem compenserende maatregelen, die het extra risico acceptabel maken, dat volgt uit de keuze van het lagere betrouwbaarheidsniveau.

Hieronder geven we eerst de tabel die aangeeft hoe de criteria leiden tot de keuze van een betrouwbaarheidsniveau. In de daarna volgende paragrafen behandelen we elk criterium afzonderlijk in detail. Let op, het betreft hier indicaties van een betrouwbaarheidsniveau dat van toepassing is in een standaard- of referentiescenario (zie paragraaf 4.2) In uw specifieke situatie kan er sprake zijn van correctiefactoren (zie paragraaf 4.3).

|

Criteria |

Betrouwbaarheidsniveau (volgens eIDAS) |

|

Geen eisen aan authenticatie |

|

Laag |

|

Substantieel |

|

Hoog |

4.1.1 Worden persoonsgegevens verwerkt met uw dienst?

Grofweg zijn er in deze handreiking twee scenario’s denkbaar. Er worden gegevens verwerkt van bedrijven of instellingen. Of er worden (ook)

persoonsgegevens verwerkt. Dit laatste is in veel gevallen aan de orde.

Persoonsgegevens vragen om beveiliging

Het verwerken van persoonsgegevens vraagt om een breed spectrum van beveiligingsmaatregelen. U moet er zeker van zijn dat alleen de bevoegde personen bij de persoonsgegevens kunnen, bijvoorbeeld door authenticatie ‘aan de poort’.

Criteria voor risicoanalyse

Wat is het risico van een persoonsgegevensverwerking? Het belangrijkste criterium is de aard van de persoonsgegevens. Secundair gaat het om de aard (wijze) van de verwerking. Zo staat het ook in de Richtsnoeren voor Beveiliging van Persoonsgegevens van de Autoriteit Persoonsgegevens (AP). De richtsnoeren zijn een nadere invulling van de beveiligingsverplichting in artikel 13 van de Wet bescherming persoonsgegevens (Wbp).

Hoe maken we het criterium persoonsgegevens toepasbaar?

Om uit de voeten te kunnen met het criterium ‘aard van de persoonsgegevens’ delen we persoonsgegevens in verschillende klassen in. Deze indeling is geïnspireerd op een publicatie uit 2001 van de Registratiekamer, de voorloper van de AP, over de beveiliging van persoonsgegevens (hierna: AV 23). De richtsnoeren van de AP vervangen AV 23. In de overwegingen in de richtsnoeren komen aspecten uit de AV 23 echter wel weer naar voren.

Nieuwe richtsnoeren

In de recente richtsnoeren is gekozen voor een methodiek die aansluit bij de gangbare praktijk van de informatiebeveiliging. Ze bieden u als verantwoordelijke de flexibiliteit om beveiligingsmaatregelen te treffen die in uw situatie het meest passend zijn. Dat maakt de richtsnoeren minder statisch dan het kader dat de AV 23 bood. Het gaat erom dat per geval alle omstandigheden een rol spelen. U moet ze uiteindelijk allemaal meenemen in uw risicoweging.

Consequentie voor deze handreiking

De AV 23 kent een bepaald risico toe aan de aard van gegevens bij verwerking van die gegevens. Eerdere versies van deze handreiking waren gerelateerd aan deze risico-indeling. Deze indeling blijft relevant, ook in de huidige richtsnoeren. Daarom wijken we in deze versie van de handreiking niet af van de risico-inschatting die samengaat met bepaalde gegevenssoorten. Tenzij er sprake is van een andere ontwikkeling of een verbeterd inzicht. We baseren ons op aanwijzingen in onderzoek van de AP en op de recente richtsnoeren. Voor de goede orde: de indeling van persoonsgegevens in klassen is niet relevant voor het criterium ‘aard van de verwerking’ (zie pagina 34).

Verplichting: voldoe aan de Wet bescherming persoonsgegevens

Los van gegevenssoorten en hoe u die met deze handreiking inschaalt, bepaalt artikel 13 van de Wbp de noodzaak om een risicoanalyse op de

informatiebeveiliging uit te voeren. U moet immers integraal aan de Wbp voldoen. Het gaat hier dus om de totale informatiebeveiliging, waarbij deze

handreiking slechts een (vereenvoudigde) risicoanalyse biedt voor de authenticatie (als onderdeel van die informatiebeveiliging).

Zorg voor een passende beveiliging

De Wbp eist passende beveiligingsmaatregelen voor persoonsgegevens. Maar wat is ‘passend’? In de richtsnoeren staat hoe de AP bij het onderzoeken en beoordelen van de beveiliging van persoonsgegevens de beveiligingsnormen uit de Wbp toepast. De richtsnoeren leggen daarmee

een link tussen het juridisch domein en het domein van de informatiebeveiliging. Gebruik voor een passende beveiliging daarom de richtsnoeren samen met algemeen geaccepteerde beveiligingsstandaarden voor informatiebeveiliging, zoals de ISO/CIE 27001 en de ISO/CIE 27002.

AP: aanwijzingen voor het bepalen van het betrouwbaarheidsniveau

De AP geeft in de richtsnoeren concrete aanwijzingen over wat het juiste betrouwbaarheidsniveau is bij bepaalde soorten gegevensverwerking.

Het gaat erom dat u weet wat de risico’s (op een negatief effect op de persoonlijke levenssfeer) voor de betrokkene(n) zijn bij gegevensmisbruik.

Vervolgens maakt u een vertaalslag van die risico’s: welke betrouwbaarheidseisen moeten die risico’s voorkomen? Voor deze vertaalslag moet u de

gevolgen inzien van alle mogelijke vormen van verlies of onrechtmatige verwerking van persoonsgegevens. Denk bijvoorbeeld aan stigmatisering of

uitsluiting, reputatieschade, schade aan de gezondheid of blootstelling aan (identiteits)fraude en inbreuk op de privacy.

Bepalend: aard van de gegevens en aard van de verwerking

Om de betrouwbaarheidseisen vast te stellen zijn de risico’s voor één individuele betrokkene maatgevend. De schade die hij ondervindt door

verlies of onrechtmatige verwerking van zijn persoonsgegevens, hangt af van de aard van de gegevens en de aard van de verwerking. Stel daarom voor de beoordeling van het betrouwbaarheidsniveau de volgende vragen:

- Is er sprake van een passend beveiligingsniveau gezien de risico’s rond de aard van de te beschermen gegevens?

- Is er sprake van een passend beveiligingsniveau gezien de risico’s rond de (aard van de) verwerking?

Hieronder gaan we dieper in op deze vragen.

Ad 1: Is er sprake van een passend beveiligingsniveau gezien de risico’s rond de

aard van de te beschermen gegevens?

De AP noemt in de richtsnoeren onder andere gegevens met een hoger en

hoog risico: Bijzondere persoonsgegevens zoals bedoeld in artikel 16 Wbp.

- Het gaat om persoonsgegevens over iemands godsdienst of levensovertuiging, ras, politieke gezindheid, gezondheid, seksuele leven, lidmaatschap van een vakvereniging, strafrechtelijke persoonsgegevens en persoonsgegevens in verband met een opgelegd verbod naar aanleiding van onrechtmatig of hinderlijk gedrag. De Wbp vat begrippen zoals ‘gezondheid’ of ‘levensovertuiging’ ruim op. Zo vallen onder ‘gezondheidsgegeven’: ‘alle gegevens die de geestelijke of lichamelijke gezondheid van een persoon betreffen’. In de toelichting staat dat alleen al het gegeven dat iemand ziek is een gezondheidsgegeven is, hoewel dat gegeven op zichzelf nog niets zegt over de aard van de aandoening.

- Gegevens over de financiële of economische situatie van de betrokkene.

- (Andere) gegevens die kunnen leiden tot stigmatisering of uitsluiting van de betrokkene. Hieronder vallen bijvoorbeeld gegevens over

werkprestaties of relatieproblemen. - Gegevens die betrekking hebben op mensen uit kwetsbare groepen.

- (Andere) gegevens die kunnen worden misbruikt voor (identiteits)fraude. Denk bijvoorbeeld aan biometrische gegevens, kopieën van

identiteitsbewijzen en aan het BSN.

Apart criterium: verwerking van het BSN

Naast de verwerking van persoonsgegevens geldt de verwerking van het BSN als apart criterium. Het BSN is op grond van artikel 24 van de Wbp een wettelijk identificatienummer. Het mag alleen worden gebruikt voor doeleinden zoals in de wet staat. Dit komt omdat het BSN bij uitstek zorgt

voor de koppeling van persoonsgegevens, zowel binnen als tussen organisaties.

BSN: welke betrouwbaarheidsniveaus horen hierbij?

Betrouwbaarheidsniveau: geen

- Het BSN wordt niet verwerkt.

Betrouwbaarheidsniveau: laag

- Het BSN wordt uitsluitend opgegeven door de gebruiker.

- Mogelijk wordt het teruggekoppeld (eventueel in combinatie met een beperkt aantal andere persoonsgegevens van maximaal klasse 1 (zie kader), bijvoorbeeld een naam, zodat u zeker bent over de juistheid van het opgegeven BSN).

- Hier valt ook de ‘impliciete’ opgave van het BSN onder en andere situaties waarbij de gebruiker het BSN uitwisselt met u, maar het BSN niet ziet. Dat gebeurt bijvoorbeeld bij DigiD of via het toekomstige BSN-koppelregister (zie kader).

Betrouwbaarheidsniveau: substantieel

- Het BSN wordt in samenhang met aanvullende persoonsgegevens verwerkt.

Wat is het BSN-koppelregister?

Het BSN-koppelregister [BSN-K] is een overheidsvoorziening om authenticatiemiddelen van private en publieke partijen te koppelen aan het BSN van de houder van het authenticatiemiddel. De identificatoren die hierbij worden verwerkt, uitgewisseld en mogelijk getoond, zijn pseudoniemen maar hebben bij publieke dienstverleners het BSN als basis. Het BSN is dan weliswaar ‘onzichtbaar’ voor de burgers die de dienst afnemen, maar het komt wel beschikbaar voor u als dienstverlener.

De systematiek van pseudonimisering door middel van het BSN-koppelregister voldoet aan alle relevante eisen voor de privacyvriendelijke gebruik van pseudoniemen. Het BSN-K valt verder buiten de scope van de elektronische dienstverlening en dus ook buiten de scope van deze handreiking.

Aard van persoonsgegevens: welke betrouwbaarheidsniveaus horen hierbij?

Betrouwbaarheidsniveau: geen

Klasse 0 persoonsgegevens:

- Er worden geen persoonsgegevens verwerkt.

- Het gaat om openbare persoonsgegevens waarvan algemeen aanvaard is dat deze geen risico opleveren voor de betrokkene. Denk bijvoorbeeld aan gegevens uit telefoonboeken, brochures en websites.

Betrouwbaarheidsniveau: laag

Klasse I persoonsgegevens (basis)

- Er is sprake van een beperkt aantal (niet-bijzondere) persoonsgegevens per individu.

- Er is sprake van één type vastlegging, bijvoorbeeld één lidmaatschap, arbeidsrelatie of klantrelatie.

Betrouwbaarheidsniveau: substantieel

Klasse II persoonsgegevens (verhoogd risico)

- Er worden bijzondere persoonsgegevens gebruikt (zoals genoemd in artikel 16 van de Wbp) of financieel-economische gegevens van de betrokkene.

Betrouwbaarheidsniveau: hoog

Klasse III persoonsgegevens (hoog risico)

- Er worden gegevens van opsporingsdiensten gebruikt, gegevens uit DNAdatabanken, gegevens waar een bijzondere, wettelijk bepaalde, geheimhoudingsplicht op rust en gegevens die onder het beroepsgeheim vallen (zoals medische gegevens) in de zin van artikel 9, vierde lid, van de Wbp.

Ad 2: Is er sprake van een passend beveiligingsniveau gezien de risico’s rond de (aard van de) verwerking?

Zoals aangegeven willen we nagaan of de aard van de verwerking leidt extra risico’s, die ertoe leiden om een hoger betrouwbaarheidsniveau te vereisen. Analoog aan de AV23 bezien we de volgende factoren:

- Verwerkt uw dienst een groot aantal gegevens per individu (meerdere vastleggingen, meerdere doelen), zodat verlies en onrechtmatige verwerking tot een bovenmatige inbreuk op de persoonlijke levenssfeer leidt? Het uitlekken van een compleet medisch dossier leidt over het algemeen bijvoorbeeld tot een grotere inbreuk dan het uitlekken van een herhaalrecept.

- Doel of doelen waarvoor de persoonsgegevens worden verwerkt.Naarmate de beslissingen die op basis van de verwerkte persoonsgegevens worden genomen ingrijpender zijn, is ook de impact van verlies of onrechtmatige verwerking groter.

- De mate waarin de gegevens bruikbaar zijn voor misbruik. Denk vooral aan de mogelijkheid van identiteitsfraude. Als één van deze zaken aan de orde is voor gegevens tot klasse 2, dan kiezen we het betrouwbaarheidsniveau dat past bij de naasthogere klasse (zie de tabel).